- Autor Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-02 02:52.

- Última modificação 2025-06-01 06:07.

Você está preocupado com a segurança da sua rede ou da rede de outra pessoa? Um dos princípios básicos da segurança de rede é garantir que seu roteador esteja protegido contra intrusos. Uma das ferramentas básicas que podem ser usadas para protegê-lo é o Nmap ou Network Mapper. Este programa fará a varredura do destino e relatará as portas abertas e fechadas. Os especialistas em segurança de rede usam este programa para testar a segurança da rede. Para aprender como usar o programa, leia este artigo wikiHow.

Etapa

Método 1 de 2: usando Zenmap

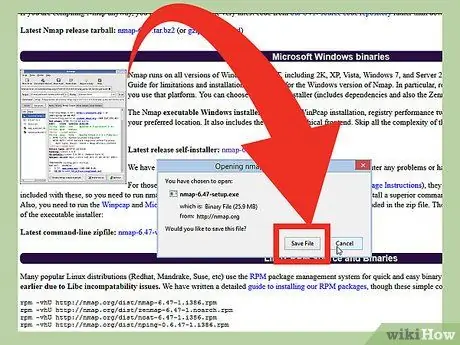

Etapa 1. Baixe o arquivo do instalador do Nmap

Este arquivo (arquivo) pode ser obtido gratuitamente no site do desenvolvedor Nmap. É recomendado que você baixe diretamente o arquivo do instalador do Nmap do site do desenvolvedor para evitar vírus ou arquivos falsos. O arquivo do instalador Nmap baixado contém o aplicativo Zenmap. Zenmap é uma interface gráfica para Nmap que ajuda usuários novatos a escanear seus computadores sem ter que aprender a linha de comando.

O programa Zenmap está disponível para os sistemas operacionais Windows, Linux e Mac OS X. Você pode encontrar todos os arquivos do instalador para todos os sistemas operacionais no site do Nmap

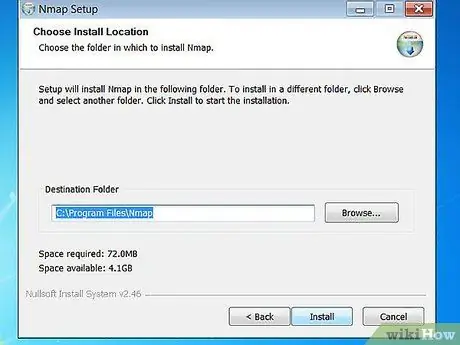

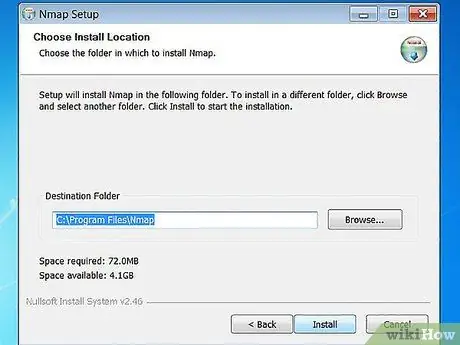

Etapa 2. Instale o Nmap

Execute o arquivo de instalação do Nmap assim que for baixado. Você será solicitado a selecionar os componentes do programa que deseja instalar. Para maximizar o desempenho do Nmap, recomendamos que você marque todas as opções. O Nmap não instala adware ou spyware.

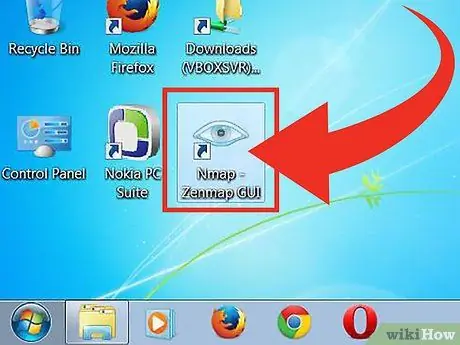

Etapa 3. Execute o programa “Nmap - Zenmap GUI”

Se você usar a opção padrão ao instalar o Nmap, verá o ícone do Nmap na área de trabalho. Caso contrário, procure este ícone no menu Iniciar. Abrir o Zenmap executará o programa.

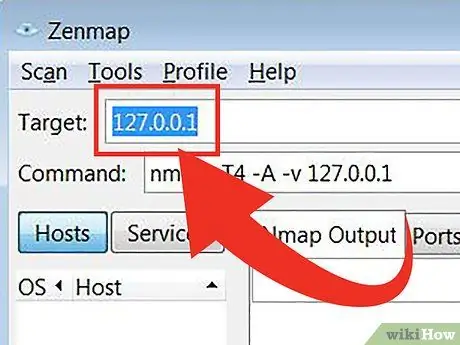

Etapa 4. Insira o alvo que deseja escanear

O programa Zenmap torna o processo de digitalização fácil. A primeira etapa para executar uma varredura é selecionar um alvo. Você pode inserir um domínio (example.com), endereço IP (127.0.0.1), rede (192.168.1.0/24) ou uma combinação desses destinos.

Dependendo da intensidade e do objetivo da varredura, a execução de uma varredura Nmap pode violar as regras estabelecidas pelo seu provedor de serviços de Internet e pode causar problemas. Recomendamos que você verifique as leis locais e os contratos do provedor de serviços de Internet antes de executar uma varredura Nmap em alvos originados fora de sua rede

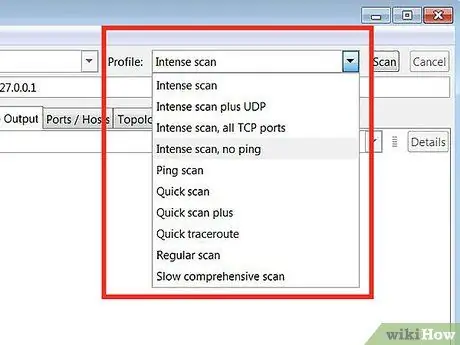

Etapa 5. Selecione Perfil

Um perfil é uma predefinição que contém um conjunto de modificadores que definem o destino da varredura. Este recurso permite que você selecione rapidamente o tipo de verificação sem ter que inserir um modificador na linha de comando. Escolha um perfil que atenda às suas necessidades:

- Varredura intensa - Varreduras completamente realizadas. Este perfil contém detecção de sistema operacional (sistema operacional ou SO), detecção de versão, verificação de script (script), traceroute e tempo de verificação agressiva. Esta opção é uma varredura que pode interferir no sistema e na rede.

- Varredura de ping - Esta varredura é usada para detectar se o alvo entrou na rede (online). Esta opção não fará a varredura de nenhuma porta.

- Escaneamento rápido - Esta verificação é mais rápida do que a verificação normal porque esta opção tem um tempo de verificação agressivo e verifica apenas as portas selecionadas.

- Varredura regular - Esta opção é uma varredura Nmap padrão sem qualquer modificador. Esta varredura retornará pings e abrirá portas para o destino.

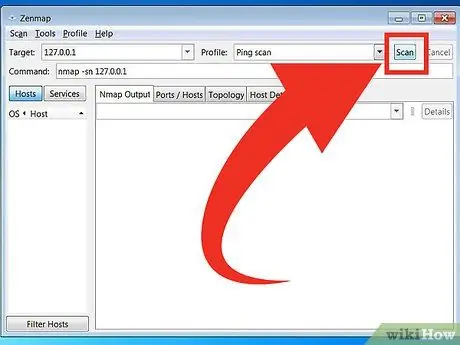

Etapa 6. Clique em Scan para iniciar a digitalização

Os resultados da varredura serão exibidos em tempo real na guia Saída do Nmap. A duração da varredura varia de acordo com o perfil de varredura selecionado, a distância entre o seu computador e o destino e a configuração da rede de destino.

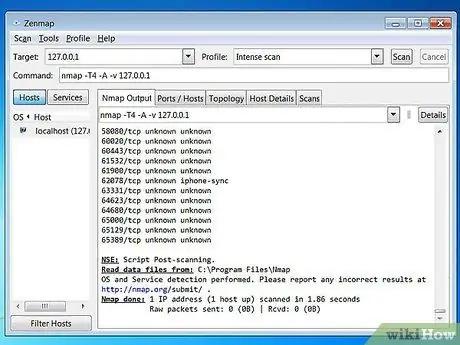

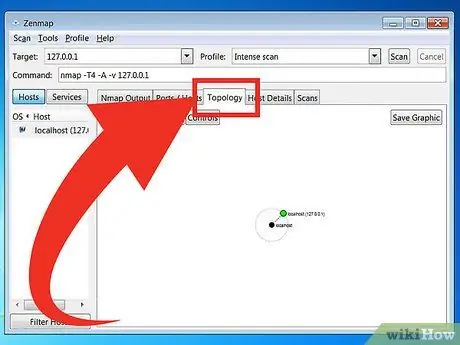

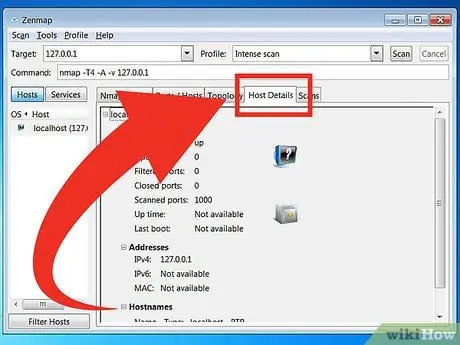

Etapa 7. Visualize os resultados da verificação

Topologia - Esta guia exibe o traceroute para a verificação que você executou. Você pode ver quantos saltos (uma parte do caminho que fica entre a origem e o destino dos dados) que os dados passam para chegar ao destino.

Detalhes do host - Esta guia exibe um resumo dos dados obtidos na varredura de destino, como o número de portas, endereço IP, nome do host (nome do host), sistema operacional e outros.

Scans - Esta guia armazena todos os comandos (comandos) que foram ativados na verificação anterior. As guias permitem que você verifique novamente os alvos rapidamente com um conjunto específico de parâmetros.

Método 2 de 2: usando a linha de comando

Etapa 1. Instale o Nmap

Antes de usar o Nmap, você deve primeiro instalá-lo para que possa executá-lo a partir da linha de comando do sistema operacional. O programa Nmap é pequeno e pode ser obtido gratuitamente dos desenvolvedores do Nmap. Siga as instruções abaixo para instalar o Nmap em seu sistema operacional:

-

Linux - Baixe e instale o Nmap de seu repositório. O Nmap está disponível na maioria dos principais repositórios do Linux. Digite o seguinte comando com base na distribuição Linux que você possui:

Executar uma varredura simples de Nmap, etapa 8Bullet1 - Para Red Hat, Fedora e SUSE

- (64 bits)

- Para Debian e Ubuntu

rpm -vhU

(32 bits) OU

rpm -vhU

sudo apt-get install nmap

Para Windows - Instale o arquivo de instalação do Nmap. Este arquivo pode ser obtido gratuitamente no site do desenvolvedor Nmap. É recomendado que você baixe diretamente o arquivo do instalador do Nmap do site do desenvolvedor para evitar vírus ou arquivos falsos. Usar o arquivo do instalador do Nmap permite que você instale rapidamente a ferramenta de linha de comando do Nmap sem ter que extrair os arquivos para a pasta apropriada.

Se você não quiser a interface gráfica do Zenmap, você pode desmarcar o processo de instalação do Nmap

Para Mac OS X - Baixe o arquivo de imagem de disco (um arquivo de computador que possui o conteúdo e a estrutura de um volume de disco) Nmap. Este arquivo pode ser obtido gratuitamente no site do desenvolvedor Nmap. É recomendado que você baixe diretamente o arquivo do instalador do Nmap do site do desenvolvedor para evitar vírus ou arquivos falsos. Use os arquivos de instalação contidos no arquivo de imagem de disco para instalar o Nmap no computador. O Nmap requer OS X versão 10, 6 ou posterior.

Etapa 2. Abra a linha de comando

O comando Nmap é executado a partir da linha de comando e os resultados da varredura são exibidos abaixo do comando. Você pode usar variáveis para modificar a verificação. Você pode executar uma verificação de qualquer pasta na linha de comando.

-

Para Linux - Abra o Terminal se estiver usando a GUI para sua distribuição Linux. A localização do terminal varia dependendo do tipo de distribuição Linux.

Execute uma etapa de varredura simples de Nmap 9Bullet1 -

Para Windows - Você pode abrir uma janela do Prompt de Comando pressionando a tecla Windows + R e inserindo "cmd" no campo Executar. Os usuários do Windows 8 podem pressionar a tecla Windows + X e selecionar Prompt de Comando no menu. Você pode executar uma varredura Nmap de qualquer pasta.

Execute uma varredura simples de Nmap, etapa 9Bullet2 -

Para Mac OS X - Abra o aplicativo Terminal que está no subdiretório Utilitário da pasta Aplicativos.

Execute uma varredura simples de Nmap, etapa 9Bullet3

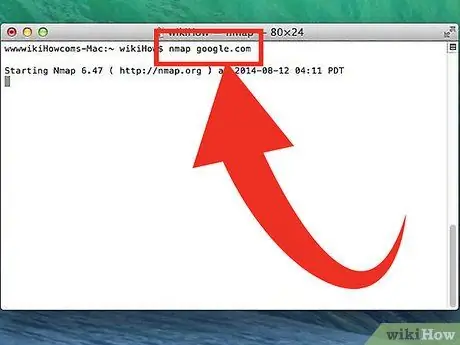

Etapa 3. Execute uma varredura na porta de destino

Para executar uma verificação básica, digite

nmap

. Isso fará o ping do destino e varrerá a porta. Esta varredura é fácil de detectar. O resultado da verificação será exibido na tela. Você pode ter que mover a janela para cima para ver a digitalização inteira.

Dependendo da intensidade e do objetivo da varredura, a execução de uma varredura Nmap pode violar as regras definidas pelo seu provedor de serviços de Internet e pode causar problemas. Recomendamos que você verifique os regulamentos locais e o contrato do provedor de serviços de Internet que você está usando antes de executar uma varredura Nmap em alvos originados fora de sua rede

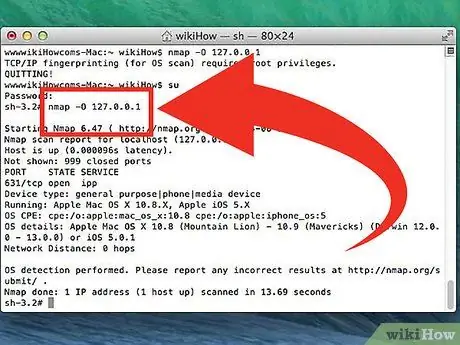

Etapa 4. Execute a verificação modificada

Você pode usar variáveis de comando para alterar os parâmetros de verificação para que os resultados da pesquisa tenham mais ou menos informações. Alterar a variável de varredura mudará o nível de interferência gerado pela varredura. Você pode adicionar várias variáveis colocando um espaço entre cada variável. A variável é colocada antes do destino:

nmap

- - WL - Esta é uma varredura SYN feita silenciosamente. Esta varredura é mais difícil de detectar do que uma varredura padrão. No entanto, a varredura demorará mais. Muitos firewalls modernos podem detectar varreduras "-sS".

- - sn - Esta é uma varredura de ping. Esta varredura desabilitará a varredura de portas e só verificará hosts que estão conectados à rede.

- - O - Esta é uma verificação do sistema operacional. Esta varredura tentará determinar o sistema operacional de destino.

- - UMA - Esta variável ativa várias varreduras comumente usadas: detecção de SO, detecção de versão, varredura de script e traceroute.

- - F - Esta verificação ativa o modo rápido e reduz o número de portas verificadas.

- - v - Esta verificação mostrará mais informações nos resultados da pesquisa para que você possa entendê-los mais facilmente.

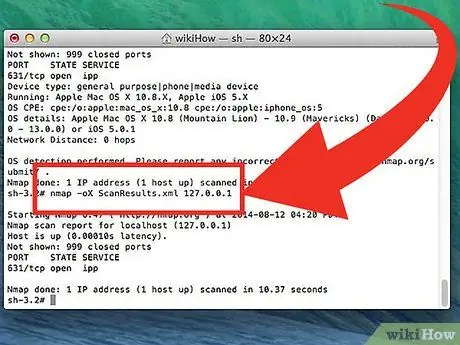

Etapa 5. Converta os resultados da varredura em um arquivo XML

Você pode converter os resultados da varredura em um arquivo XML para que possa visualizá-los facilmente em qualquer navegador. Para fazer isso, você deve usar a variável - boi e também especificar o nome do arquivo XML. A seguir está um exemplo do comando usado para converter os resultados da verificação em um arquivo XML:

nmap -oX Search Result.xml

O arquivo XML será salvo na pasta onde você salvou o arquivo de trabalho

Pontas

- Se o alvo não estiver respondendo, tente adicionar "-P0" à varredura. Isso forçará o Nmap a iniciar a varredura, mesmo se o programa achar que o alvo selecionado não pode ser encontrado. Este método é útil para computadores bloqueados por um firewall.

- Você quer saber o andamento da varredura? Enquanto a varredura está em andamento, pressione a barra de espaço ou qualquer tecla para ver o andamento da varredura Nmap.

- Se a varredura levar muito tempo (vinte minutos ou mais), tente adicionar "-F" à varredura do Nmap para fazer com que o Nmap varra apenas as portas usadas com frequência.

Aviso

- Se você executa varreduras de Nmap com frequência, esteja preparado para responder às perguntas de seu provedor de serviços de Internet. Alguns provedores de serviços de Internet examinam o tráfego do Nmap regularmente e o Nmap é uma ferramenta fácil de detectar. O Nmap é uma ferramenta conhecida por muitos e geralmente usada por hackers. Como tal, você pode ser suspeito pelo seu provedor de serviços de Internet e deve explicar em detalhes porque está usando o Nmap.

- Certifique-se de ter permissão para escanear o alvo! A digitalização de www.whitehouse.gov pode causar problemas. Tente escanear scanme.nmap.org se você quiser tentar o aplicativo Nmap. Este site é gerenciado e mantido por desenvolvedores do Nmap. Portanto, você pode digitalizá-lo sem se preocupar em ter problemas.