- Autor Jason Gerald gerald@how-what-advice.com.

- Public 2023-12-16 11:33.

- Última modificação 2025-01-23 12:43.

A internet foi criada por conveniência, não por segurança. Se você navega na Internet tanto quanto uma pessoa comum, é provável que muitas pessoas possam rastrear seus hábitos de navegação por meio de spyware, scripts e até mesmo câmeras! Com essas informações, qualquer pessoa no mundo pode descobrir quem você é, onde mora e outras informações pessoais importantes.

Existem duas maneiras de rastrear outras pessoas na Internet:

- Colocando malware diretamente no computador.

- Ouvindo o que é trocado usando servidores remotos de qualquer parte da rede.

Etapa

Método 1 de 2: evitando malware

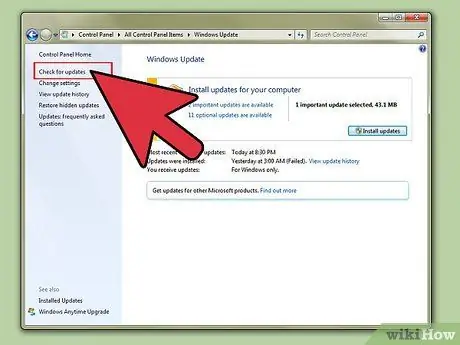

Etapa 1. Atualizar o sistema operacional (sistema operacional / SO)

A maneira mais fácil de outras pessoas rastrearem e registrarem tudo sobre você é instalar spyware / vírus ou invadir automaticamente seu computador. Ao atualizar regularmente o sistema operacional do computador, o provedor do sistema operacional pode manter o sistema de segurança atualizado em áreas críticas para evitar explorações de vulnerabilidades de segurança automatizadas e transformar spyware em código inútil.

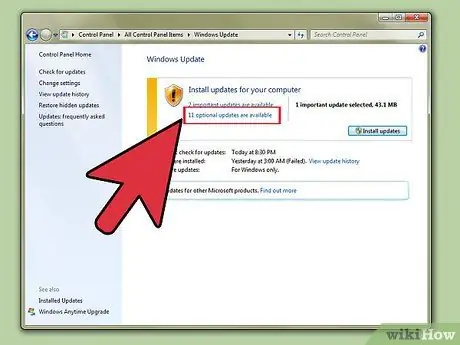

Etapa 2. Mantenha o programa em sua versão mais recente

As atualizações do programa são feitas para melhorar a conveniência do usuário e adicionar vários recursos. No entanto, as atualizações também são feitas para corrigir bugs no programa. Existem muitos tipos de piolhos; alguns exibem apenas artefatos visuais, outros o impedirão de fazer algo anunciado e alguns podem ser usados por hackers remotos e automatizados para assumir o controle do seu computador. Sem carrapatos, ataques à distância não podem ser feitos.

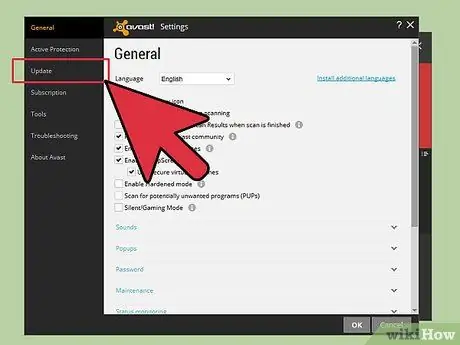

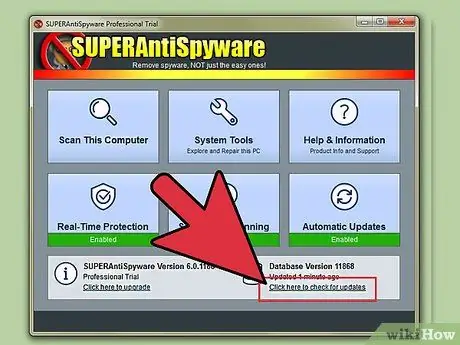

Etapa 3. Atualize o antivírus regularmente e mantenha-o ativo no MS Windows

Se o banco de dados de assinatura de antivírus não for atualizado, alguns vírus ainda podem invadir. Se o antivírus não estiver sendo executado em segundo plano e não verificar o sistema regularmente, desinstale o programa antivírus. Observe que os programas antivírus geralmente procuram vírus, spyware, rootkits e worms. Programas anti-spyware específicos geralmente não são muito eficazes.

Etapa 4. Use apenas um programa antivírus exclusivo que esteja LIGADO

Um bom programa antivírus deve monitorar o computador de perto. Na melhor das hipóteses, um dos programas confundirá o outro programa antivírus com um vírus. Na pior das hipóteses, cada programa anti-malware bloqueará o trabalho um do outro. Se você quiser usar mais de um antivírus, atualize o banco de dados, desconecte o computador da Internet, desative o antivírus principal completamente e execute o segundo antivírus apenas no modo "sob demanda". Então, talvez você obtenha um falso positivo sobre o antivírus principal. Não se preocupe, isso é normal. Inicie o antivírus principal e você poderá usar o computador normalmente. Malwarebytes é um ótimo programa de proteção adicional para complementar o seu antivírus.

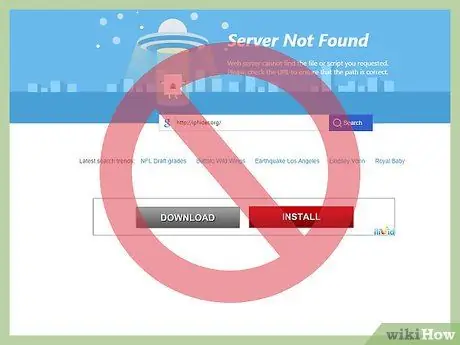

Etapa 5. Tente não baixar nada além de sites oficiais (todos os sistemas operacionais) ou repositórios confiáveis (Linux / BSD / MacOS)

Por exemplo, se você deseja baixar o VLC Media Player, obtenha-o no site oficial (pesquise no Google primeiro ou visite www.videolan.org/vlc/). Nunca use links de qualquer site não oficial, mesmo que o antivírus não dê sinais de perigo.

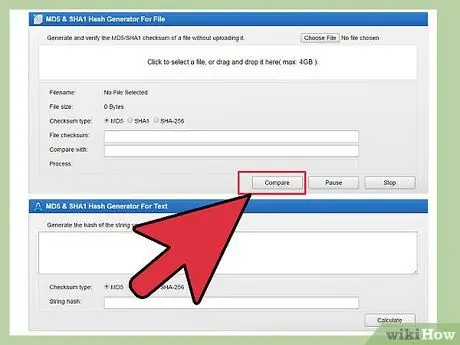

Etapa 6. Verifique a assinatura binária, se possível

Você pode visitar este site para ler exemplos e artigos wiki. Observe que o md5 não é mais viável, portanto, recomendamos o uso de sha256. Basicamente, seu objetivo é criar uma assinatura a partir de um arquivo (por exemplo, instalador / instalador de programa). Essas assinaturas são fornecidas em sites oficiais ou bancos de dados confiáveis. Ao baixar um arquivo, você mesmo pode criar essa assinatura a partir do arquivo com um programa especial. Então, você pode compará-lo com a assinatura do site; se forem exatamente iguais, então você tem um bom instalador. Caso contrário, é possível que você tenha baixado um instalador falso que contém um vírus ou que o download falhou (seja o que for, você precisará baixar o arquivo novamente para ter certeza). Na maioria das distribuições Linux, este processo é feito automaticamente e no * BSD ele usa qualquer gerenciador de pacotes sem requerer nenhuma ação especial. No Windows, você deve verificar manualmente.

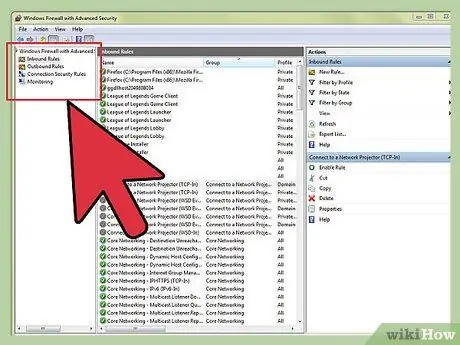

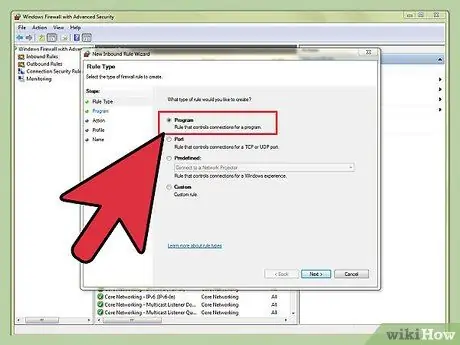

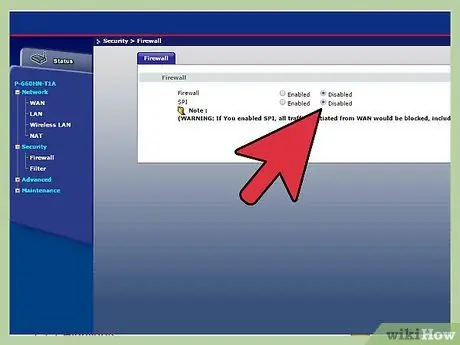

Etapa 7. Use um firewall

Para Linux / * BSD, existem dois bons firewalls integrados (netfilter / iptables e pf respectivamente). Para MS Windows, você deve procurar um bom firewall. Você precisa entender que um firewall é semelhante a um alterador de tráfego no meio de uma grande estação contendo muitos trens (dados de rede), plataformas (portas) e trilhos (fluxos). Um bug não pode carregar sozinho e precisa da ajuda de alguém (um serviço ou daemon, ou seja, um programa em execução em segundo plano que escuta uma determinada porta). Sem a ajuda de alguém, o serviço não faria nada, mesmo que o trem chegasse à plataforma. Lembre-se de que um firewall não é uma parede ou um gateway, é um switchman (um firewall pode fazer muito mais do que apenas permitir ou bloquear o fluxo de dados). No entanto, não se esqueça de que você não pode controlar as conexões de saída (a menos que bloqueie tudo ou desconecte o computador), mas ainda pode registrar os dados de saída. A maioria dos spywares encontra uma maneira de contornar os firewalls, mas não consegue ocultar sua atividade, e você pode encontrar mais facilmente spywares que enviam dados para um servidor remoto na porta 933, mesmo se você não usar um programa IMAP que os encontre e se esconda na Internet O Explorer processa e envia dados na porta 443, que é usada todos os dias. Se você puder acessar firewalls padrão (netfilter / iptables e PF), simplesmente registre todos os dados de saída e bloqueie todos os dados de entrada, exceto as conexões existentes e associadas. Não se esqueça de permitir tudo no dispositivo de loopback (lo); É seguro e obrigatório.

Etapa 8. Use-o apenas para observar se o firewall não tem estado

Você não pode bloquear dados de entrada de forma inteligente. Evite a filtragem por aplicativo, pois ela é complicada, inútil e fornece uma falsa sensação de segurança. Atualmente, a maioria dos spywares anexa seu código malicioso a um aplicativo confiável que deve ser usado para acessar a Internet (geralmente o Internet Explorer) e é iniciado com esse aplicativo. Quando o Internet Explorer tenta se conectar à Internet, o firewall pedirá sua confirmação. Se você respondeu “sim” (sim), o spyware será capaz de enviar qualquer coisa pelas portas 80 e 443, junto com seus dados reais.

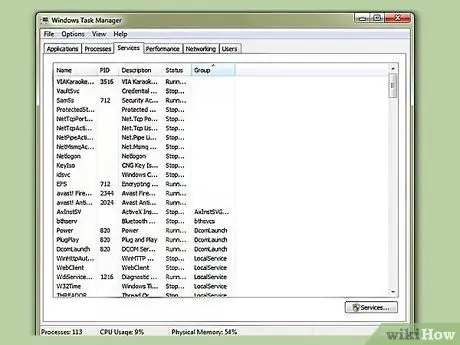

Etapa 9. Verifique quais serviços (também conhecidos como daemons) estão em execução

Conforme mencionado anteriormente, se não houver ninguém na plataforma carregando o trem, NADA pode acontecer. Você não é um servidor; Você não precisa de um serviço para poder andar e ouvir lá fora! (cuidado, a maioria dos serviços Windows / Linux / MacOS / BSD são NECESSÁRIOS e não ouçam fora!) Se possível, desative serviços inúteis ou bloqueie todos os fluxos de dados nas portas conectadas ao firewall (por exemplo, você pode bloquear o login e logout nesta porta, se você não estiver usando compartilhamentos do Windows. Lembre-se de que os bugs em um serviço são um gateway totalmente aberto para assumir remotamente o controle do seu computador. Se o serviço não estiver lá ou estiver bloqueado por um firewall, o computador pode Você também pode tentar um programa de varredura de portas como o nmap para determinar quais portas bloquear ou quais serviços desativar (mesmo resultado).

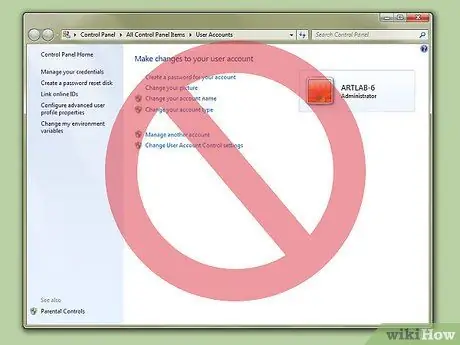

Etapa 10. Tente não usar uma conta de administrador

Embora seja melhor no Windows Vista e Seven, se você usar uma conta de administrador, todo software será capaz de solicitar direitos de administrador, incluindo malware, se iniciado sem cuidado. Se você não for um administrador, o spyware terá que se esforçar mais para entrar no seu computador. No mínimo, se você for um usuário padrão, o spyware pode transmitir suas informações, mas não para outros usuários. O spyware não será capaz de usar partes úteis do sistema para transmitir dados, tornando mais fácil removê-lo do computador.

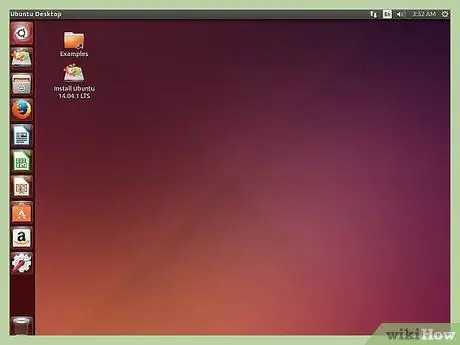

Etapa 11. Mude para o Linux se não precisar de um computador para jogar ou usar um software especial

Até o momento, poucos programas de malware são conhecidos por atacar o Linux, e todos eles foram desativados há muito tempo graças às atualizações de segurança. Os binários são obtidos de repositórios verificados, assinados e autênticos. Você não precisa de um antivírus e pode obter muitos programas gratuitos, de código aberto e de qualidade para atender às suas necessidades comuns (Firefox, Chrome, Inkscape, GIMP, Pidgin, OpenOffice, FileZilla, FFmpeg (usado em quase todos os conversores de áudio / vídeo para Windows), Ghostscript (usado em todos os conversores de PDF existentes), XChat e muitos outros programas que foram originalmente desenvolvidos no Linux e depois importados para o Windows porque eram muito bons.

Método 2 de 2: Evite que outras pessoas bisbilhotem sua conexão

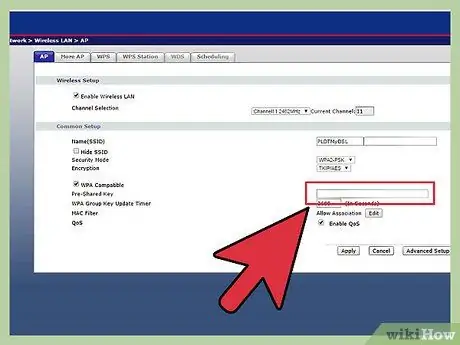

Etapa 1. Certifique-se de que a rede não possa ser acessada sem o seu conhecimento ou esteja desabilitada

Etapa 2. Certifique-se de que sua rede sem fio está criptografada com WPA-TKIP mínimo ou WPA (2) -CCMP ou WPA2-AES máximo

Atualmente, o uso de criptografia WEP ou nenhuma criptografia ainda é perigoso e não deve ser feito.

Etapa 3. Tente não navegar por proxies

Se você for forçado a usar um proxy, lembre-se de que você é forçado a confiar em um estranho que gerencia o proxy usado. Essa pessoa pode registrar e armazenar tudo que você envia / recebe por meio de seu proxy. Ele pode até mesmo descriptografar o protocolo fornecido que você está usando (por exemplo, HTTPS, SMTPS, IMAPS, etc.) quando você estiver desprevenido. Nesse caso, essa pessoa pode obter o número do seu cartão de crédito e assim por diante. É muito mais seguro usar HTTPS sempre que possível do que usar proxies duvidosos.

Etapa 4. Use criptografia sempre que possível

Essa é a única maneira de garantir que ninguém além de você e o servidor remoto possam entender os dados que estão sendo enviados e recebidos. Use SSL / TLS sempre que possível, fique longe dos usuais FTP, HTTP, POP, IMAP e SMTP (use SFTP, FTPS, HTTPS, POPS, IMAPS e POPS). Se o seu navegador disser que o certificado está incorreto, saia do site imediatamente.

Etapa 5. Tente não usar serviços de ocultação de IP

Este serviço é na verdade um proxy. Todos os seus dados passarão por este proxy para que eles possam registrar e armazenar tudo. Este serviço também pode fornecer páginas da web falsas para obter suas informações confidenciais e até mesmo usá-las diretamente no site real, para que você não perceba que forneceu informações confidenciais a estranhos.

Pontas

- Não abra e-mails de estranhos.

- Não abra anexos em e-mails a menos que sejam de uma pessoa confiável e o conteúdo seja explicado

- Os piolhos da web são uma ótima maneira de controlar quais sites visitar. Muitas extensões podem eliminá-lo, como o Ghostery para Chrome e Firefox.

- Se você estiver jogando um jogo online que requer uma porta aberta, geralmente não é necessário fechá-lo mais tarde. Lembre-se, se não houver serviço, a ameaça é nula. Ao sair do jogo, ninguém mais escuta a porta aberta como se ela estivesse fechada.

- Um site sozinho não pode rastrear seu IP em outro site.

- Se você estiver usando um cliente de site, configure-o de forma que o e-mail seja exibido em texto simples (NÃO em HTML). Se você não consegue ler o e-mail, a página inteira é uma imagem HTML, que provavelmente é um anúncio ou spam.

- Nunca coloque um computador em uma zona desmilitarizada; apenas as pessoas em sua rede podem explorar brechas. Se você estiver no DMZ, sua rede é a Internet diretamente.

- Nunca use vários detectores de spyware ao mesmo tempo.

- Seu IP é inútil para hackers.

- Os proprietários de sites não podem rastreá-lo corretamente usando seu endereço IP; na maioria dos casos, o ISP atribui o endereço IP dinamicamente. O endereço IP mudará de tempos em tempos e o ISP é o único que sabe quem você é. Tecnicamente, o ISP não será capaz de registrar e identificar todos.

- Como o nome indica, um endereço IP é um endereço. Só porque o endereço é conhecido, não significa que a casa seja fácil de roubar! Mesma coisa com endereços IP.

- Uma porta aberta (dentro de um firewall) sem um serviço bugado escutando por trás dessa porta em particular é inútil para os hackers.