- Autor Jason Gerald [email protected].

- Public 2024-01-15 08:22.

- Última modificação 2025-01-23 12:43.

Spyware é um tipo de software malicioso que faz alterações no seu dispositivo sem o seu conhecimento, como anunciar produtos, coletar informações pessoais ou alterar as configurações do dispositivo. Se você notar uma diminuição no desempenho do dispositivo ou da rede, alterações em seu navegador ou outra atividade incomum, seu computador pode ter sido infectado com spyware.

Etapa

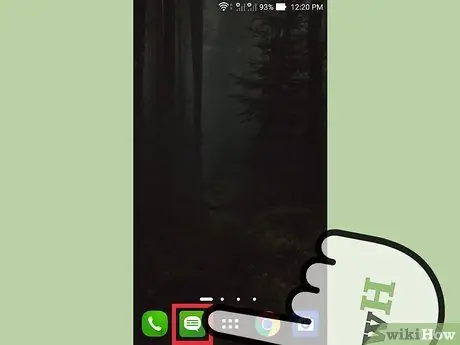

Método 1 de 4: Detectando e removendo spyware no Android

Etapa 1. Identifique atividades suspeitas no dispositivo

Se você acha que a velocidade da rede costuma ser lenta ou se recebe mensagens suspeitas ou de estranhos, seu telefone pode estar infectado com spyware.

Se você receber uma mensagem inadequada ou pedir para responder a uma mensagem com um código específico, isso indica que o seu telefone está infectado com spyware

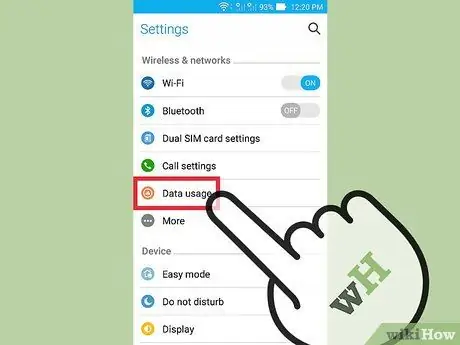

Etapa 2. Verifique o uso de dados

Abra o aplicativo "Configurações" e toque na opção "Uso de dados". Você pode mover a tela para baixo para ver a quantidade de dados usados por cada aplicativo. O alto uso de dados indica que seu telefone pode estar infectado com spyware.

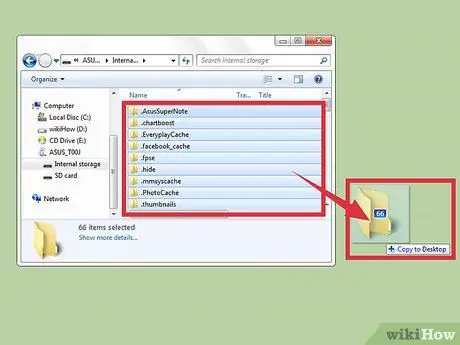

Etapa 3. Faça backup de seus dados

Conecte o telefone ao computador por meio de um cabo USB (Universal Serial Bus). Depois disso, copie e cole os dados do telefone no computador, como fotos e informações de contato, para fazer backup.

Ao fazer backup de dados do telefone para o computador, o computador não ficará exposto a spyware porque o dispositivo e o computador têm sistemas operacionais diferentes

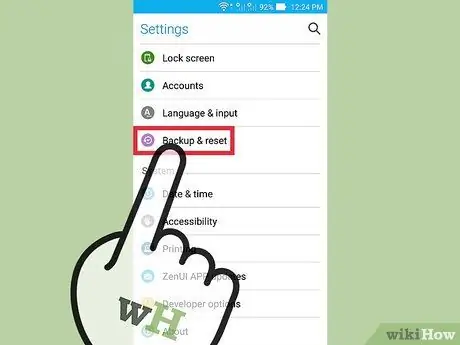

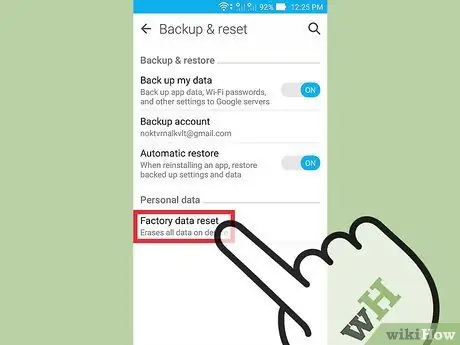

Etapa 4. Abra o aplicativo “Configurações” e toque na opção “Backup e Reinicialização” (Backup e Reinicialização)

Isso abrirá um menu com várias opções de restauração, como restaurar o telefone para as configurações de fábrica.

Etapa 5. Toque em “Restaurar dados de fábrica” (Restaurar dados de fábrica)

Está na parte inferior do menu "Backup e Restauração".

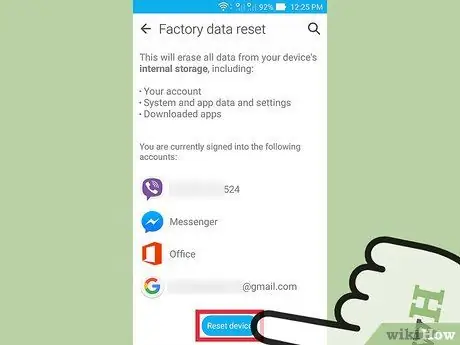

Passo 6. Toque em “Redefinir telefone” (Redefinir telefone)

Seu telefone irá desligar e ligar (reiniciar) automaticamente e excluir todos os aplicativos e dados, incluindo spyware armazenados no telefone. Depois disso, o telefone voltará às configurações de fábrica.

Restaurar o telefone para as configurações de fábrica apagará todo dados armazenados no telefone. Portanto, você deve primeiro fazer backup de seus dados antes de executar esta etapa.

Método 2 de 4: usando o HijackThis para computadores baseados no Windows

Etapa 1. Baixe e instale o HijackThis

HijackThis é uma ferramenta de diagnóstico do Windows usada para detectar spyware. Clique duas vezes no arquivo do instalador HijackThis para instalá-lo. Uma vez instalado, execute este software.

Outros softwares gratuitos, como Adaware e MalwareBytes, também têm a mesma funcionalidade

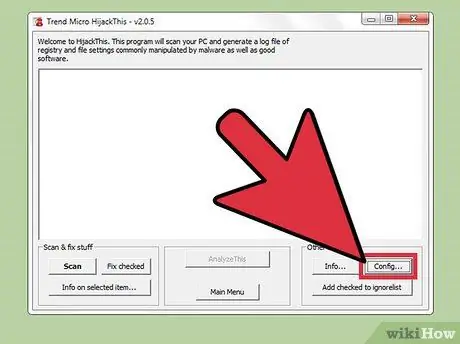

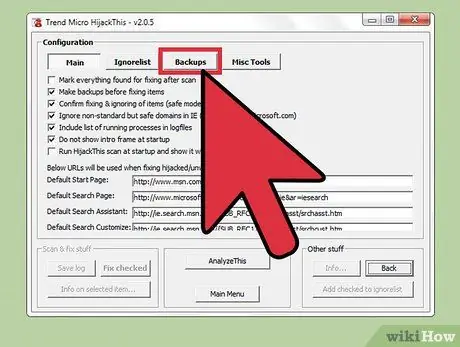

Etapa 2. Pressione o botão “Config…”

Está no lado inferior direito da janela, sob o título “Outras coisas”. Clicar no botão abrirá uma janela com uma lista de opções para o programa.

- Nesta janela, você pode ativar ou desativar opções importantes, como backup de arquivo. É uma boa ideia criar o hábito de fazer backup de seus dados ao tentar excluir arquivos ou software. Se você cometer um erro, os dados perdidos podem ser recuperados. Os dados de backup ocupam muito pouco espaço livre no disco rígido. No entanto, os dados podem ser excluídos a qualquer momento, excluindo-os da pasta onde os dados de backup estão armazenados.

- Observe que a opção “Faça backups antes de consertar itens” está habilitada por padrão.

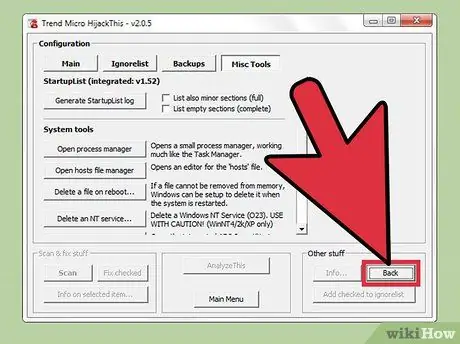

Etapa 3. Pressione o botão “Voltar” para retornar ao menu principal

Este botão substituirá o botão “Config…” quando a janela de configuração for aberta.

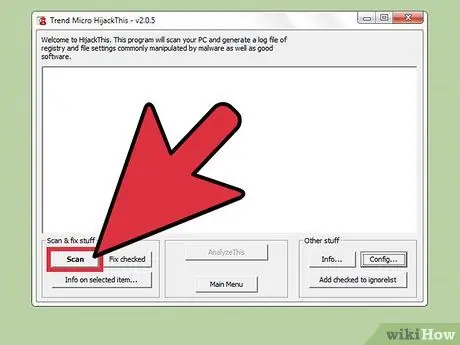

Etapa 4. Pressione o botão “Scan”

Este botão está no lado esquerdo inferior da janela e irá gerar uma lista de arquivos que podem ser potencialmente expostos a spyware. É importante observar que o HijackThis realiza uma breve verificação do local suspeito do software malicioso. Nem todos os resultados da verificação são softwares maliciosos.

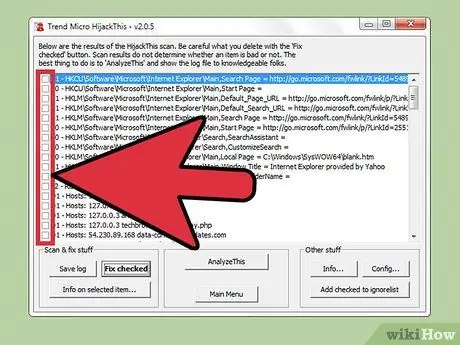

Etapa 5. Marque a caixa ao lado do arquivo suspeito e clique em “Informações sobre o item selecionado…”. Isso exibirá informações sobre o arquivo e o motivo do HijackThis classificá-lo como suspeito em uma janela separada. Feche a janela quando terminar de verificar os resultados da verificação.

As informações exibidas geralmente incluem a localização do arquivo, a função do arquivo e as etapas a serem executadas para corrigi-lo

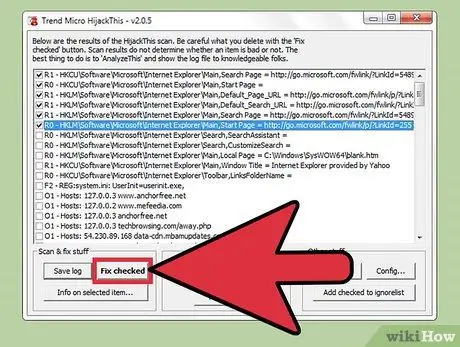

Etapa 6. Pressione o botão “Corrigir verificado”

Está no lado esquerdo inferior da janela. Após pressionar o botão, o HijackThis irá reparar ou excluir o arquivo selecionado, dependendo do diagnóstico.

- Você pode reparar vários arquivos de uma vez marcando a caixa ao lado dos arquivos.

- Antes de fazer qualquer alteração, o HijackThis fará backup dos dados por padrão. Dessa forma, você pode desfazer as alterações se cometer um erro.

Etapa 7. Restaure os arquivos dos dados de backup

Se você deseja desfazer as alterações feitas pelo HijackThis, pressione o botão “Config” no canto inferior direito da janela e clique no botão “Backup”. Selecione o arquivo de backup (marcado com a data e hora em que o arquivo foi feito o backup) na lista e pressione o botão “Restaurar”.

Os dados de backup ainda podem ser acessados em diferentes sessões de uso do HijackThis. Você pode fechar o HijackThis e restaurar arquivos de um backup sempre que desejar

Método 3 de 4: usando o Netstat para computadores baseados no Windows

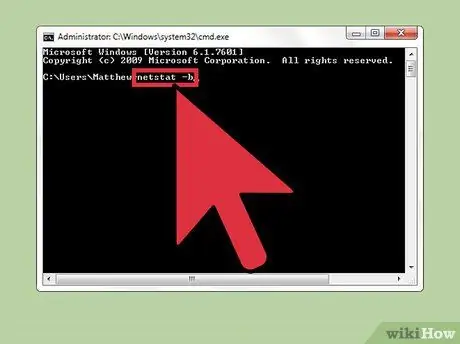

Etapa 1. Abra uma janela de Prompt de Comando

Netstat é uma ferramenta integrada do Windows que ajuda a detectar spyware ou outros arquivos maliciosos. Pressione Win + R para executar o programa manualmente e digite "cmd" no campo de pesquisa. O Prompt de Comando permite que você interaja com o sistema operacional usando comandos de texto.

Esta etapa pode ser usada se você não quiser usar software de terceiros ou remover manualmente o software malicioso

Etapa 2. Digite o texto “netstat -b” e pressione a tecla Enter

Isso exibirá uma lista de programas que estão usando a rede ou portas de monitoramento (portas de escuta ou processos conectados à Internet).

No comando "netstat -b", a letra "b 'significa" binários. "Este comando exibirá os" binários "(programas executáveis ou o programa que está sendo executado no momento) e suas conexões

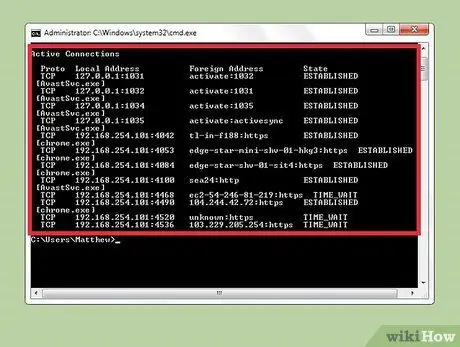

Etapa 3. Identifique processos suspeitos

Procure um nome de processo ou uso de porta desconhecido. Se você não souber a função de um processo ou porta desconhecido, pesquise informações na Internet. Você encontrará pessoas que se depararam com esse processo e elas podem ajudá-lo a determinar se esse processo é perigoso ou não. Se o processo for prejudicial ao seu computador, você deve excluir imediatamente o arquivo que o está executando.

Se você não tiver certeza se o processo é malicioso ou não após pesquisar as informações na Internet, não deve excluí-lo ou movê-lo. Modificar ou excluir os arquivos errados pode fazer com que outro software falhe

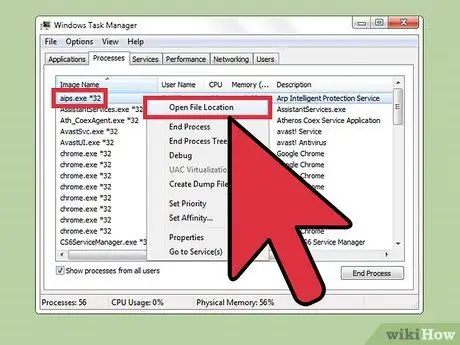

Etapa 4. Pressione a tecla Ctrl. + Alt + Exclua simultaneamente.

Isso abrirá o Gerenciador de Tarefas, que mostra todos os processos em execução no computador. Mova a janela para baixo para procurar o nome do processo suspeito que você encontrou no prompt de comando.

Etapa 5. Clique com o botão direito no nome do processo e selecione “Mostrar na pasta”

Isso abrirá a pasta onde o arquivo suspeito está localizado.

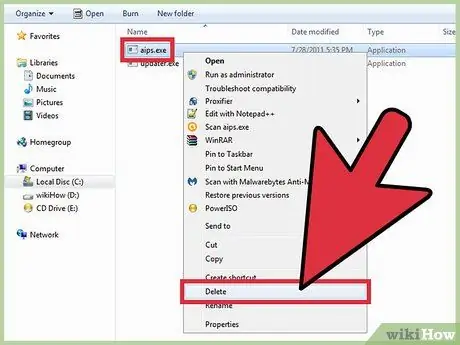

Etapa 6. Clique com o botão direito no arquivo e selecione “Excluir”

Isso moverá os arquivos maliciosos para a Lixeira. O processo não pode ser executado a partir deste local.

- Se você receber um aviso de que o arquivo não pode ser excluído porque está em uso, reabra o Gerenciador de Tarefas, selecione um processo e clique no botão "Finalizar Tarefa". Isso desativará o processo. Depois disso, você pode mover o arquivo para a Lixeira.

- Se você excluir o arquivo errado, poderá clicar duas vezes na Lixeira para abri-lo. Depois disso, clique e arraste o arquivo para outra pasta.

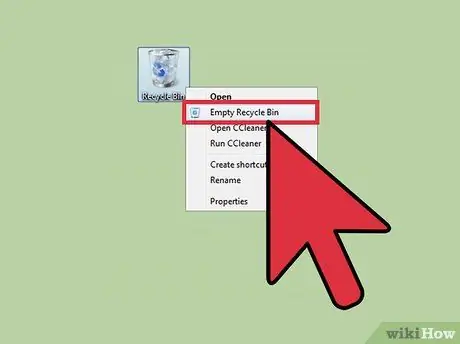

Etapa 7. Clique com o botão direito na Lixeira e selecione “Esvaziar Lixeira”

Isso excluirá permanentemente o arquivo.

Método 4 de 4: usando o Terminal para Mac

Etapa 1. Abra o Terminal

Usando o Terminal, você pode executar uma ferramenta de diagnóstico que pode detectar spyware em seu computador. Vá para “Aplicativos> Utilitários” e clique duas vezes em Terminal para iniciá-lo. Este programa permite que Ada interaja com o sistema operacional usando comandos de texto.

Para encontrar este programa, você também pode pesquisar “Terminal” no Launchpad

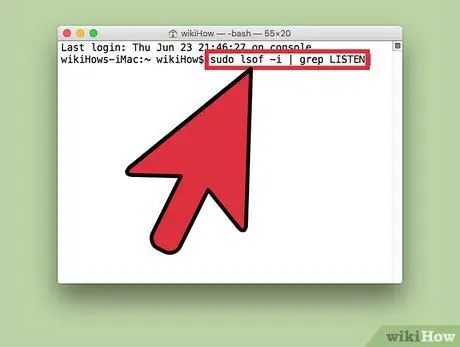

Etapa 2. Digite o texto “sudo lsof -i | grep LISTEN”e pressione a tecla Return

Isso instruirá o computador a exibir uma lista de processos e suas informações de rede.

- O comando "sudo" permite que o usuário root (o usuário que tem autoridade para abrir e modificar arquivos na área do sistema) execute comandos. Usando este comando, você pode visualizar os arquivos do sistema.

- O comando "lsof" é uma abreviação de "lista de arquivos abertos". Este comando permite que você veja os processos em execução no computador.

- O comando "-i" requer que o Terminal exiba uma lista de arquivos que usam a rede. O spyware tentará usar a rede para se comunicar com dispositivos ou computadores externos à sua rede.

- “Grep LISTEN” é usado para instruir o sistema operacional a filtrar arquivos que monitoram ou usam portas. O spyware geralmente usa ou monitora portas para funcionar.

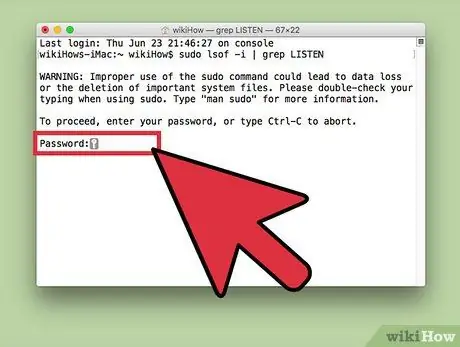

Etapa 3. Insira a senha de administrador do computador e pressione a tecla Return

Mesmo que não seja exibida no Terminal, a senha ainda será inserida para acessar a conta do administrador. É importante habilitar o comando 'sudo'.

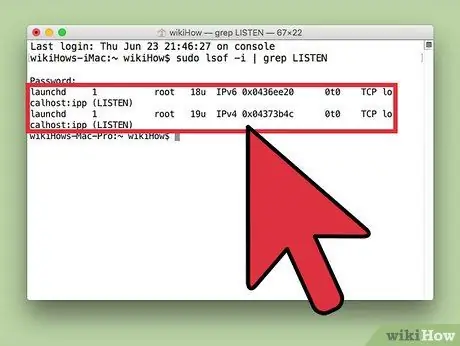

Etapa 4. Identifique processos suspeitos

Procure um nome de processo ou uso de porta desconhecido. Se você não souber a função de um processo ou porta desconhecido, pesquise informações na Internet. Você encontrará pessoas que se depararam com esse processo e elas podem ajudá-lo a determinar se esse processo é perigoso ou não. Se o processo for prejudicial ao seu computador, você deve excluir imediatamente o arquivo que o está executando.

Se você não tiver certeza se o processo é malicioso ou não depois de pesquisar as informações na Internet, não deve excluí-lo ou movê-lo. Modificar ou excluir os arquivos errados pode fazer com que outro software falhe

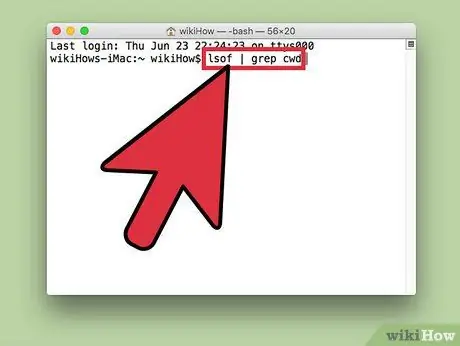

Etapa 5. Digite “lsof | grep cwd”e pressione a tecla Return

Isso exibirá a pasta onde o processo está armazenado no computador. Encontre o processo malicioso na lista e copie sua localização.

- “Cwd” representa o diretório de trabalho atual (a pasta onde o processo está sendo executado).

- Para facilitar a localização de processos na lista, você pode executar esse comando em uma nova janela do Terminal pressionando Cmd + N enquanto usa o Terminal.

Etapa 6. Digite “sudo rm -rf [localização do arquivo]” e pressione a tecla Return

Cole o local do processo que você copiou anteriormente entre colchetes (digitado sem colchetes). Este comando excluirá os arquivos naquele local.

- “Rm” é a abreviação de “remover” (remover).

- Certifique-se de que realmente deseja excluir o arquivo, pois não será possível recuperá-lo após excluí-lo. Recomendamos que você use um programa Time Machine para fazer backup de seus dados antes de executar esta etapa. Vá para “Apple> Preferências do Sistema> Time Machine” e selecione “Backup”.

Pontas

- Se você estiver tendo problemas para entender os resultados da verificação do HijackThis, pressione o botão “Salvar registro” para salvar os resultados da verificação como um arquivo de texto. Depois disso, faça upload desse arquivo para o fórum HijackThis para obter ajuda.

- As portas 80 e 443 são as portas comumente usadas para navegar na Internet. Embora possam ser usadas por spyware, essas duas portas costumam ser usadas por outros aplicativos. Assim, é mais provável que o spyware não use essa porta.

- Depois de detectar e remover spyware, recomendamos que você altere as senhas de todas as contas que você normalmente acessa em seu computador, como contas de mídia social e contas bancárias. É sempre melhor ser cuidadoso do que lamentar.

- Alguns aplicativos móveis anunciados como removedores de spyware para Android podem não ser confiáveis ou até mesmo roubar e corromper seus dados. Restaurar seu dispositivo móvel para as configurações de fábrica é a melhor maneira de garantir que seu dispositivo móvel esteja livre de spyware.

- Você também pode redefinir o iPhone para a configuração original para remover spyware. No entanto, os iPhones geralmente não são suscetíveis a spyware, a menos que você desbloqueie o iPhone.

Aviso

- Tenha cuidado ao excluir arquivos desconhecidos. A exclusão de arquivos armazenados na pasta “Sistema” do Windows pode danificar o sistema operacional e exigir a reinstalação do Windows.

- Também é uma boa ideia ter cuidado ao excluir arquivos usando o Terminal em um Mac. Se você suspeitar de certos processos, deve primeiro procurar informações sobre esses processos na Internet.